Категорирование критической информационной инфраструктуры – что это такое и зачем нужно

Критическую информационную инфраструктуру (КИИ) следует рассматривать как единую «экосистему» взаимосвязанных ИТ-решений: программно-аппаратных комплексов, сетей передачи данных и систем управления, без которых невозможна бесперебойная работа ключевых отраслей экономики и социально значимых сервисов.

Эти объекты обеспечивают непрерывность жизненно важных процессов в здравоохранении, транспорте, энергетике, телекоммуникациях, оборонно-промышленном комплексе и других критических сферах. Любой сбой мгновенно отражается на безопасности граждан и на стабильности государства в целом.

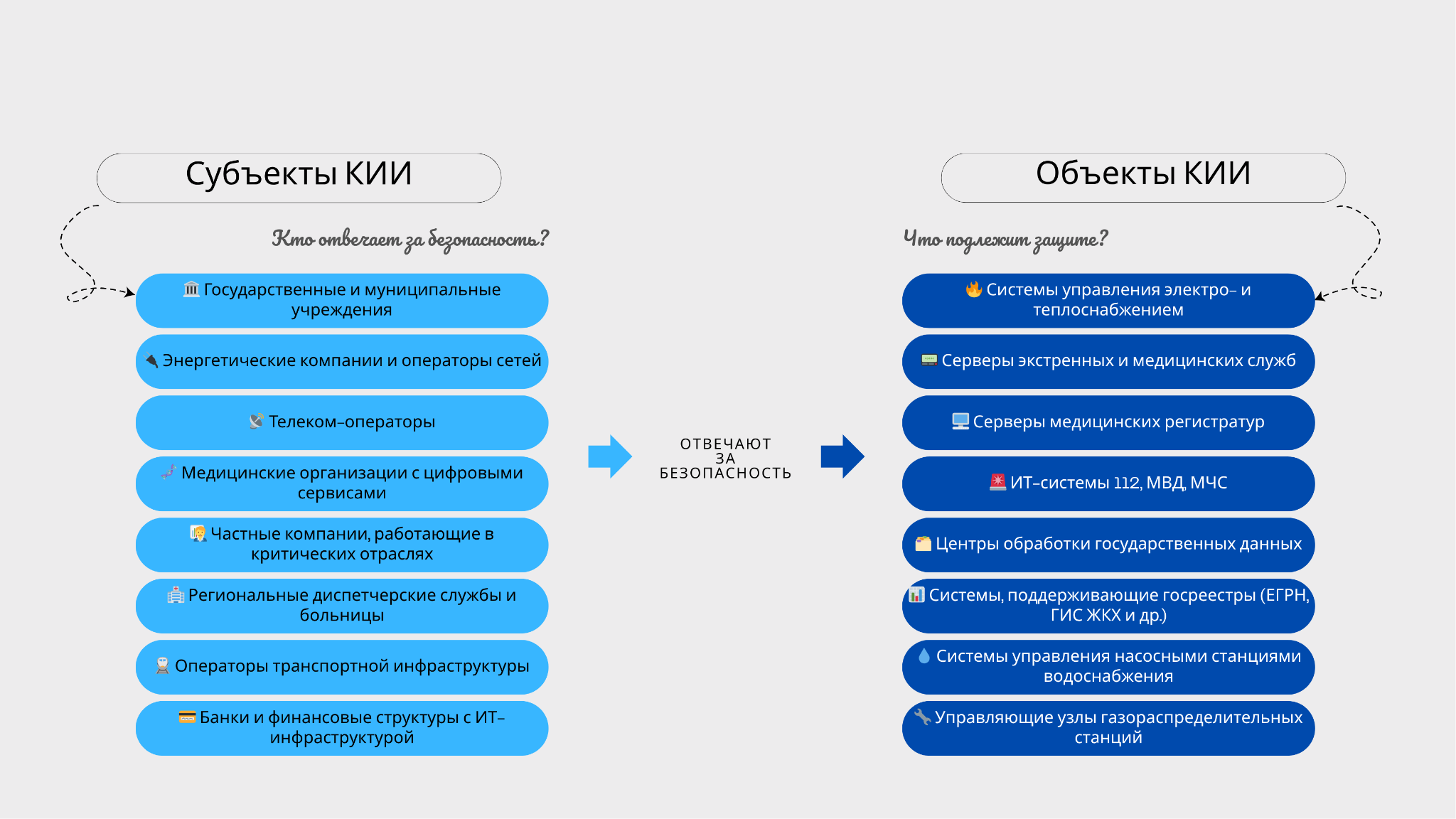

Кто относится к субъектам КИИ

Субъектами КИИ считаются организации, на которые возложена ответственность за защиту и устойчивое функционирование значимых цифровых систем. Это могут быть как государственные структуры, так и коммерческие компании, если их деятельность затрагивает критически важные отрасли. Среди наиболее частых примеров — энергопоставляющие предприятия, банки и другие финансовые институты, фармпроизводители, медицинские учреждения, операторы связи, транспортные организации и прочие участники, обеспечивающие жизнедеятельность страны.

Зачем объекты КИИ государству и бизнесу

Нарушение работы значимого объекта КИИ способно привести к событиям, сопоставимым по масштабу с техногенными катастрофами: это может быть массовое отключение электроэнергии, остановка связи или парализация транспорта. Поэтому категорирование КИИ — это не формальность, а системный инструмент защиты.

Такие инфраструктуры служат опорой информационной инфраструктуры страны Именно поэтому требования к их защите закреплены в законе и сопровождаются четким регламентом. Грамотная организация и учет объектов КИИ — залог кибербезопасности и устойчивого функционирования субъектов КИИ.

Зачем нужно категорирование КИИ?

Категорирование проводится, чтобы оперативно выявить, какие компоненты корпоративной ИТ-ландшафта следует отнести к КИИ. Эта процедура служит фундаментальным механизмом оценки критичности каждого узла и его значимости для системы информационной безопасности организации.

Благодаря категорированию организации могут:

ー установить уровень значимости каждого объекта;

ー выстроить последовательность внедрения защитных мер;

ー заранее оценить возможный ущерб от сбоев;

ー составить исчерпывающий перечень значимых компонентов;

ー выбрать подходящие меры безопасности для каждого уровня угроз.

Без этой процедуры невозможно обеспечить структурированную и обоснованную систему ИБ. Категорирование лежит в основе точного планирования и эффективного распределения ресурсов.

Инструмент управления рисками

Категорирование позволяет определить уровень возможного ущерба и потенциальные риски организации при кибератаке на тот или иной объект КИИ. Например, отказ серверов с онлайн-регистрацией в аэропорту и сбой в системе управления энергоблоками АЭС имеют различные масштабы последствий и устраняются разными способами. Уровень критичности объекта КИИ напрямую влияет на формирование списка потенциальных угроз и определения средств защиты

Благодаря категорированию ИБ-службы организаций получают ясную картину: какие угрозы наиболее опасны, где риски требуют срочных действий, а где достаточно базовой защиты. Это помогает не только минимизировать ущерб, но и рационально распределять бюджет. От категории зависит, какие требования должно соблюдать предприятие при формировании организационно распорядительной документации, обучении сотрудников, построении ИБ-инфраструктуры.

Нормативная база категорирования КИИ

Категорирование объектов КИИ строго регулируется на уровне федерального законодательства. Разработаны официальные документы, описывающие правила, обязанности, процедуры и меры контроля, которые обязан соблюдать каждый субъект КИИ.

Федеральный закон № 187-ФЗ

Ключевой норматив от 26 июля 2017 года «О безопасности критической информационной инфраструктуры РФ» вводит основные термины, закрепляет обязанности субъектов, описывает требования к защите и регламентирует порядок реагирования на инциденты. Документ прямо обязывает проводить категорирование и внедрять соответствующие меры безопасности.

Постановление Правительства РФ № 127

Акт от 8 февраля 2018 года детализирует сам процесс: от анализа бизнес-операций и расчета возможного ущерба до подготовки документации и передачи данных в ФСТЭК России. В постановлении изложены критерии значимости и даны описания трех категорий, по которым классифицируют объекты.

Приказы ФСТЭК и указы Президента

Помимо закона и постановления, применяются нормативные акты ФСТЭК России. Они разъясняют методику расчета значимости объектов, структуру отчетных материалов и формат подачи сведений. Указы Президента РФ могут дополнять правила, расширять полномочия ведомств и устанавливать порядок взаимодействия между различными органами власти в сфере КИИ.

Категорирование, проводимое под контролем ФСТЭК, рассматривается не как отдельная процедура, а как часть комплексной стратегии государства по обеспечению кибербезопасности и устойчивости критической цифровой инфраструктуры.

Если организация нарушает утвержденный регламент категорирования или вовсе его игнорирует, это может обернуться административными мерами, а в случае инцидента — привести к тяжелым последствиям, включая юридическую и финансовую ответственность.

Как происходит категорирование: основные этапы

Шаг 1. Подтверждение статуса субъекта КИИ

Первоначально организация должна определить, влияет ли ее деятельность на устойчивость отраслей, имеющих критическую значимость — таких как медицина, оборонная промышленность, связь, финансы, транспорт или энергетика. Если ответ положительный, компания обязана провести процедуру категорирования, поскольку она попадает в число субъектов КИИ.

Шаг 2. Анализ процессов и выделение ключевых компонентов

Далее проводится аудит внутренних процессов. Особое внимание уделяется тем из них, при сбое которых возможно нарушение непрерывности работы предприятия или отрасли. После этого определяется перечень ИТ-решений, обеспечивающих эти процессы. Они рассматриваются как кандидаты на включение в список объектов КИИ.

Шаг 3. Установление категории значимости

Для каждого выявленного объекта КИИ рассчитывают вероятность рисков и масштаб возможных последствий его отказа. По итогам анализа ему присваивают одну из трех категорий значимости — от I (наиболее критичная) до III (минимально критичная). Итоговый пакет документов направляют в ФСТЭК на утверждение; категория вступает в силу только после получения официального подтверждения регулятора.

Критерии и категории значимости объектов КИИ

Что такое значимый объект критической информационной инфраструктуры

Объект получает статус значимого, когда его отключение или отказ способен нарушить работу ключевых отраслей — от здравоохранения и энергоснабжения до финансовых механизмов и природной безопасности. Присвоение этого статуса основывается на анализе последствий: оцениваются масштаб влияния, возможные убытки, а также социальные и государственные риски.

Если объект признан значимым — он должен быть внесен в реестр и защищаться по жестким нормативным требованиям.

К основным критериям оценки относятся:

- Социальная значимость (содержит 5 показателей)

- Политическая значимость (содержит 3 показателя)

- Экономическая значимость (содержит 3 показателя)

- Экологическая значимость (содержит 1 показатель)

- Значимость для обеспечения обороны страны, безопасности государства и правопорядка (содержит 3 показателя)

Согласно Постановлению № 127, существует три категории значимости. Они различаются по масштабу и характеру последствий в зависимости от показателей, содержащихся в каждом из пяти критериев значимости.

В случаях, когда ресурс не удовлетворяет ни одному из установленных параметров, категория значимости ему не назначается. Это важно: не каждый ИТ-ресурс подлежит категорированию, при этом он все равно должен быть защищен от киберугроз, пусть и по упрощенной модели.

Практическое значение категорирования для организаций

Категорирование КИИ — это не только обязанность по закону, но и возможность системно подойти к вопросам защиты бизнеса. Оно помогает владельцам и ИТ-директорам осознать, какие именно активы в их инфраструктуре являются наиболее уязвимыми, и на какие меры следует направить ресурсы в первую очередь.

Построение системы ИБ на основе фактов

Определение категории значимости всех объектов КИИ обеспечит выстраивание системы информационной безопасности не по интуиции, а по конкретному плану, в который входит внедрение СЗИ (средства защиты информации) и ИБ-решений, организация мониторинга, формирование ОРД (организационно распорядительной документации), обучение персонала.

Категорирование помогает перейти от общей цифровой безопасности к адресной, нацеленной на ключевые участки ИТ-ландшафта. Это делает защиту более эффективной и экономически оправданной.

Санкции и последствия несоблюдения требований

Игнорирование категорирования — серьезное нарушение. В случае инцидента, объект, не прошедший регистрацию и не внесенный в реестр значимых, рассматривается как уязвимость. Это может повлечь за собой:

ー штрафы от ФСТЭК;

ー приостановку деятельности по решению суда;

ー блокировку доступа к сетевым ресурсам;

ー персональную ответственность руководителя.

Важно помнить: даже если организации кажется, что ее инфраструктура не критична, окончательное решение принимает государственный регулятор. Подготовка к категорированию и строгое соблюдение установленного порядка — это не только законное требование, но и гарантия защиты от штрафов и других последствий.

Частые проблемы и рекомендации при категорировании

На практике категорирование объекта КИИ редко проходит без сложностей. Хотя сама процедура кажется прямолинейной, многие сталкиваются с техническими, юридическими и организационными барьерами. Чтобы минимизировать ошибки, стоит заранее знать о типичных проблемах.

Распространенные сложности:

- Отсутствие методологической базы

Многие организации не знают, с чего начать. Нет внутренних регламентов, не определены ответственные лица, не проведена предварительная инвентаризация информационных систем. В результате — неуверенность, ошибки в документах, замедление процесса.

- Неверное определение объектов

Иногда в перечень включают ИТ-системы, которые не влияют на критические процессы, либо наоборот — забывают указать действительно важные элементы ИТ-инфраструктуры. Это приводит к претензиям со стороны ФСТЭК или рискам недооценки угроз.

- Поверхностный анализ последствий

Организации недооценивают масштабы возможного ущерба. Например, рассматривают отказ системы как внутреннюю проблему, не учитывая ее роль в межведомственном взаимодействии или в оказании государственных услуг.

- Нарушение сроков

У субъектов КИИ есть четкие временные рамки, в которые они обязаны провести категорирование. Нарушение сроков грозит штрафами и предписаниями.

- Неполная документация

При передаче документов в регулятор часто выявляется, что отсутствуют приложения, описания процессов, схемы архитектуры или сведения о применяемых СЗИ.

Что поможет пройти категорирование правильно

➔ Подготовьте перечень всех ИТ-систем. Даже если в итоге значимыми окажутся лишь некоторые из них, лучше начать с полного списка.

➔ Проведите предварительную оценку значимости. Не дожидайтесь предписаний, а оцените возможные последствия сбоев самостоятельно или с привлечением экспертов.

➔ Назначьте ответственного. Это должен быть специалист с полномочиями, пониманием процессов и доступом к технической информации.

➔ Создайте внутренний регламент. Пропишите порядок категорирования, этапы, участников и критерии.

➔ Соблюдайте порядок категорирования объектов КИИ, утвержденный постановлением. Используйте нормативные шаблоны, сверяйтесь с требованиями ФСТЭК.

➔ Ведите диалог с регулятором. При сомнениях — направляйте запросы в ФСТЭК. Это допустимая и даже рекомендуемая практика.

Самый важный совет — не рассматривать категорирование как разовый проект. Это часть системного подхода к информационной безопасности и цифровой устойчивости бизнеса.

Заключение

Категорирование КИИ — это не просто еще одна форма отчетности. Это важнейший элемент государственной системы защиты цифровой инфраструктуры, и одновременно — инструмент управления рисками для бизнеса. Его суть — в точной оценке того, насколько значимы информационные ресурсы организации для отрасли, региона и страны в целом.

Подведем итоги. Процедура категорирования помогает:

ー выделить значимые и незначимые объекты КИИ;

ー выстроить защиту на основании риска, а не интуиции;

ー выполнить требования закона и избежать санкций;

ー повысить уровень зрелости ИБ-процессов в компании.