Проведение Пентестов

По результатам тестирования мы предоставляем подробный отчёт с выявленными уязвимостями, их критичностью и рекомендациями по устранению. Пентест помогает минимизировать риски утечек данных, нарушений работы сервисов и финансовых потерь. Это эффективный способ убедиться, что ваши системы защищены на современном уровне и соответствуют требованиям безопасности.

Состав услуги Что входит в услугу

Кому необходима услуга Кому мы можем помочь

Этапы оказания услуги

- Определение области тестирования на проникновения.

- Сбор данных.

В рамках данного этапа пентестер осуществляет сбор информации, представляющей интерес для анализа. В частности, это могут быть адреса внешнего периметра заказчика, включая веб-сайты и серверы. Сбор данных осуществляется на основе анализа как общедоступных источников информации, так и информации, предоставленной заказчиком, а также, в отдельных случаях, конфиденциальных сведений, полученных от третьих лиц. Заказчик может предоставить необходимую информацию непосредственно исполнителю в соответствии с условиями договора.

- Идентификация уязвимостей.

На этом этапе применяются специализированные сканеры уязвимостей, которые могут дополнять друг друга, собственные разработки и утилиты.

- Эксплуатация выявленных уязвимостей.

Данный этап предполагает использование творческого подхода со стороны пентестеров. Этичному хакеру необходимо избегать причинения ущерба инфраструктуре заказчика, поэтому на практике этот этап может быть пропущен. Эксплуатация уязвимостей осуществляется исключительно с согласия заказчика и при условии, что это не приведет к нарушению функционирования систем.

- Анализ доступной информации.

На данном этапе осуществляется поиск конфиденциальной информации, которая может быть доступна рядовому пользователю, но не выведена на рабочий стол в явном виде.

- Повышение уровня привилегий доступа.

Данный этап включает в себя эксплуатацию известных уязвимостей для повышения уровня привилегий доступа.

- Повторный поиск информации с использованием повышенных привилегий.

В зависимости от условий технического задания, согласованного с заказчиком, может быть проведен повторный поиск информации с использованием повышенных прав доступа.

- Предоставление итогового отчета и презентации по результатам.

Структура отчета

- Используемые инструменты

- Методология проведения тестирования

- Выявленные уязвимости системы защиты

- Список учетных записей, пароли которых были скомпрометированы

- Комплекс мер по усилению системы защиты

Вас могут заинтересовать

Вас могут заинтересоватьУправление корпоративными системами печати обеспечивает бесперебойное функционирование всей печатающей, копировальной и прочей оргтехники компании.

Независимая экспертная оценка уровня защищённости бизнеса. Позволяет выявить уязвимости ИТ-инфраструктуры, снизить риски атак, оптимизировать затраты, обеспечить соответствие требованиям законодательства и выстроить дорожную карту развития системы информационной безопасности в компании.

Комплексное обеспечение защиты объектов, значимых объектов КИИ в целях предотвращения угроз национальной безопасности, защиты жизни и здоровья граждан и сохранения устойчивой экономики страны.

Оценка и приведение системы информационной безопасности вашей компании в соответствие с требованиями стандартов РФ/ЦБ.

Классы решений по ИБ и СЗИ, СКЗИ, а также ПО и аппаратно-программные комплексы для защиты бизнеса. Обеспечивают комплексную защиту всех элементов ИТ-инфраструктуры от различных видов атак и повышают управляемость системы информационной безопасности.

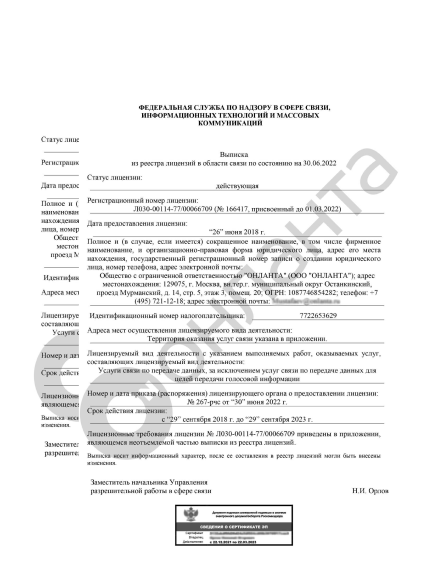

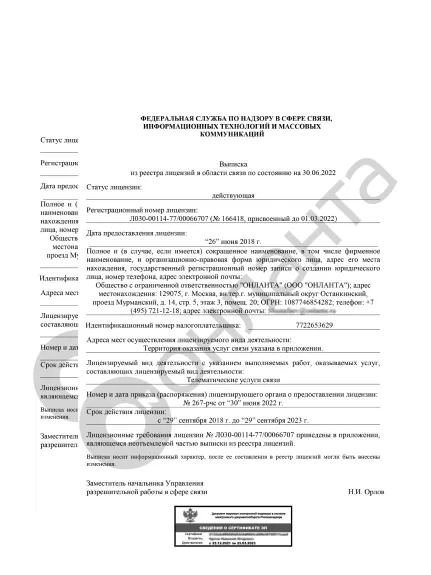

Лицензии и сертификаты Лицензии и сертификаты

Компетенции компании подтверждены лицензиями на проведение работ и оказания услуг

Мы знаем, что такое эффективное управление ИТ-услугами, и опираемся на признанные методы и рекомендации ITIL и ITSM. Качество оказания нами услуг ИТ-аутсорсинга подтверждено сертификатами

- Сертификат № РОСС RU.C.04ША.СУУ.0028 о соответствии требованиям ГОСТ Р ИСО/МЭК 20000-1-2013 (ISO/IEC 20000-1:2011) действующей Системы управления услугами применительно к предоставлению услуг в области информационных технологий.

- Сертификат № РОСС RU.C.04ША.СМИБ.0031 о соответствии требованиям стандарта ISO/IEC 27001:2013 действующей Системы менеджмента информационной безопасности применительно к предоставлению услуг в области информационных технологий.

- Сертификат соответствия № РОСС RU.C.04ША.СК.1089. Выдан ООО "Онланта". Система менеджмента качества применительно к предоставлению услуг в области информационных технологий соответствует требованиям ГОСТ Р ИСО 9001-2015 (ISO 9001:2015).

.png)

.png)

.png)